Le Cyber Resilience Act : Défis et opportunités de la cybersécurité à l’ère des IoT – “Paroles d’Experts” Décideurs 2024

4 avril 2024.

La gestion des enjeux de sécurité informatique fait aujourd’hui partie du quotidien des entreprises. Depuis des années, l’Europe s’investit pour renforcer la résilience des écosystèmes numériques tout en considérant les impacts inhérents à la création d’un cadre législatif. C’est donc naturellement que le sujet des « éléments numériques » ou objets connectés a émergé dans la réflexion européenne.

Le CyberResilience Act (« CRA »)[1] est la concrétisation de cette réflexion. Proposé en septembre 2022, le projet règlement européen s’est rapidement vu accorder l’importance qu’il mérite. En effet, il n’a fallu qu’une année pour que les négociations institutionnelles débutent. Cette mise en œuvre rapide de la procédure d’adoption d’un texte européen témoigne bien des enjeux majeurs qui en découlent pour le futur de l’Union.

Que propose ce texte ? Deux objectifs principaux sont définis pour garantir le bon fonctionnement du marché intérieur européen à savoir « 1) créer les conditions nécessaires au développement de produits comportant des éléments numériques sécurisés, en veillant à ce que les produits matériels et logiciels mis sur le marché présentent moins de vulnérabilités et à ce que les fabricants prennent la sécurité au sérieux tout au long du cycle de vie d’un produit; et 2) créer des conditions permettant aux utilisateurs de prendre en considération la cybersécurité lorsqu’ils sélectionnent et utilisent des produits comportant des éléments numériques. » Pour cela, il apparait nécessaire « d’introduire des exigences de cybersécurité essentielles, axées sur l’objectif et technologiquement neutres pour ces produits ».

Le préambule du projet de règlement est détaillé et fourni permettant de bien comprendre la réflexion et les axes retenus par le législateur européen.

Quels sont les éléments numériques visés ? Le champ d’application du règlement est voulu très large. Il s’appliquera « aux produits comportant des éléments numériques dont l’utilisation prévue ou raisonnablement prévisible comprend une connexion directe ou indirecte, logique ou physique, à un dispositif ou à un réseau »[2]. C’est-à-dire à « tout produit logiciel ou matériel et ses solutions de traitement de données à distance, y compris les composants logiciels ou matériels destinées à être mis sur le marché séparément »[3]. Les obligations prévues concernant lesdits produits s’appliqueront à l’ensemble de la chaine des acteurs liés auxdits produits à savoir les fabricants, les importateurs et les distributeurs.

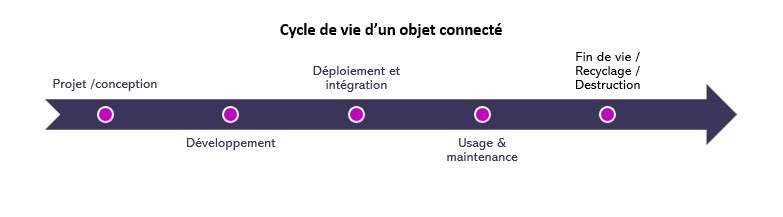

Quels sont les exigences essentielles de sécurité déterminées ? Il est intéressant de noter que dans la lignée d’autres textes et/ou projets en matière de numérique, ce projet propose une approche axée en fonction des risques. Ainsi les produits classifiés comme « critique » se verront appliquer des procédures spécifiques d’évaluation de la conformité. Par ailleurs, l’ensemble du cycle de vie de l’objet connecté doit être pris en compte (cf. schéma ci-contre). A la lecture du projet, si certaines obligations peuvent apparaitre peu concrètes, la lecture de ses annexes est extrêmement éclairante et opérationnelle. La liste des annexes est la suivante :

- ANNEXE I « EXIGENCES ESSENTIELLES EN MATIÈRE DE CYBERSÉCURITÉ »

- ANNEXE II « INFORMATIONS ET INSTRUCTIONS DESTINÉES À L’UTILISATEUR »

- ANNEXE III « PRODUITS CRITIQUES COMPORTANT DES ÉLÉMENTS NUMÉRIQUES »

- ANNEXE IV « DÉCLARATION UE DE CONFORMITÉ »

- ANNEXE V « CONTENU DE LA DOCUMENTATION TECHNIQUE »

- ANNEXE VI « PROCÉDURES D’ÉVALUATION DE LA CONFORMITÉ »

Il est ainsi possible de relever dans l’Annexe 1, de nombreuses règles conformes à l’état de l’art tel que par exemple :

« (1.) Les produits comportant des éléments numériques sont conçus, développés et fabriqués de manière à garantir un niveau de cybersécurité approprié en fonction des risques.

(2) Les produits comportant des éléments numériques doivent être livrés sans aucune vulnérabilité exploitable connue.

(3) Sur la base de l’évaluation des risques visée à l’article 10, paragraphe 2, les produits comportant des éléments numériques doivent, le cas échéant :

(a) être livrés avec une configuration de sécurité par défaut, y compris la possibilité de réinitialiser le produit à son état d’origine ;

(b) assurer la protection contre les accès non autorisés par des mécanismes de contrôle appropriés, y compris, mais sans s’y limiter, des systèmes d’authentification, d’identité ou de gestion des accès ;

(c) protéger la confidentialité des données stockées, transmises ou traitées de toute autre manière, à caractère personnel ou autres, par exemple en chiffrant les données pertinentes au repos ou en transit au moyen de mécanismes de pointe ;

( ……)

Les fabricants des produits comportant des éléments numériques doivent :

(1) recenser et documenter les vulnérabilités et les composants contenus dans le produit, notamment en établissant une nomenclature des logiciels dans un format couramment utilisé et lisible par machine couvrant au moins les dépendances de niveau supérieur du produit ;

(2) s’agissant des risques posés aux produits comportant des éléments numériques, gérer et corriger sans délai les vulnérabilités, notamment en fournissant des mises à jour de sécurité ;

(3) soumettre régulièrement les produits comportant des éléments numériques à des tests et examens de sécurité efficaces ;

(4) dès la publication d’une mise à jour de sécurité, divulguer publiquement des informations sur les vulnérabilités corrigées, en ce compris une description des vulnérabilités, des informations permettant aux utilisateurs d’identifier le produit concerné, les conséquences de ces vulnérabilités, leur gravité et des informations aidant les utilisateurs à y remédier;

(5) mettre en place et appliquer une politique de divulgation coordonnée des vulnérabilités ; (…) »

Quelles sanctions ? Comme de nombreux textes en matière numérique, les sanctions se veulent à caractère dissuasif. Ainsi, des amendes administratives pouvant aller jusqu’à 15 millions d’euros ou 2,5% du chiffre d’affaires annuel mondial pourront être prononcées.

D’un point de vue purement entreprenariat, le texte est intéressant en ce qu’il vient rendre obligatoire les principes précités pour les opérateurs économiques désirant exercer leurs activités dans l’UE.

Enfin, il ne faut pas oublier que ce projet de règlement s’inscrit dans un contexte général de renforcement du cadre légal européen et français dans le domaine de la sécurité informatique. Il est donc impératif dans le cadre d’un projet d’établir une étude générale sur l’ensemble du cadre légal applicable à son projet ainsi qu’une veille juridique régulière.

[1] Proposition de RÈGLEMENT DU PARLEMENT EUROPÉEN ET DU CONSEIL concernant des exigences horizontales en matière de cybersécurité pour les produits comportant des éléments numériques et modifiant le règlement (UE) 2019/1020

[2] Cf Article 1 objet

[3] Cf Article 3 définition

Marine Hardy, Avocat Directeur des Pôles Innovation & Sécurité du Cabinet ITLAW Avocats

Retrouvez cet article sur le site de Décideurs

Et vous ? Où en êtes-vous ?

Besoin d’aide pour dans le cadre de la mise en application de cette nouvelle règlementation ?

Le Cabinet ITLAW Avocats, fort de son expertise depuis plus de 30 ans en matière de nouvelles technologies et de protection des données personnelles est à votre disposition pour répondre à vos questions et trouver les solutions adaptées à votre contexte et vos besoins.

ITLAW Avocats mobilise ses talents et son expertise en matière de protection des données personnelles, de projets informatiques complexes, de contrats, d’innovation et de propriété intellectuelle ainsi que sa connaissance de l’écosystème IT et son expertise en matière de négociation pour vous accompagner dans la sécurisation de vos projets complexes.

Nous contacter